일일 보안이슈

세계 최대 스팸 네트워크, DB 유출

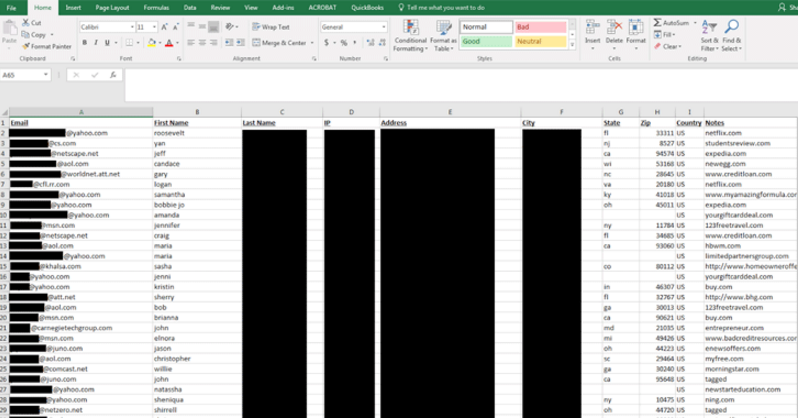

Chris Vickery 와 Steve Ragan 에 따르면 악명높은 스팸기관 RCM(River City Media) 과 관련된 DB가 적당한 보안조치가 취해지지 않고, 네트워크에 연결된 채 노출된것을 발견했다고 한다. 이 DB는 14억개에 달하는 사용자 정보를 포함하여 기업 운영에 관한 민감정보가 평문으로 저장돼있었고, 접근에 어떠한 사용자 인증도 필요치 않았다. 사용자정보에는 수십억개의 이메일계정, 실명, IP주소, 경우에 따라 실제 주소지까지도 포함돼…

기사원문

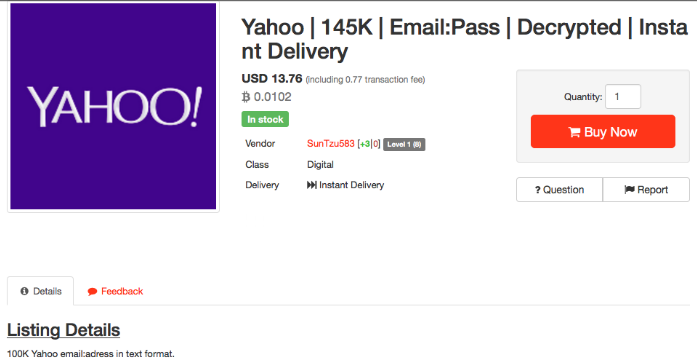

복호화된 Gmail, Yahoo 계정 비밀번호 다크웹 판매중

LinkedIn, Tumblr, MySpace, Last.FM, Yahoo, VK.com 을 포함한 유명 웹사이트의 계정 비밀번호 1백만개 이상이 다크웹에서 판매중이다. 판매자에 따르면 이 판매목록에는 사용자명, 이메일, 평문 비밀번호가 포함된다고 한다. 이는 단일 유출사고가 아닌 여러 굵직한 유출사고가 모여 조합된 정보로 보인다.

기사원문

기사원문

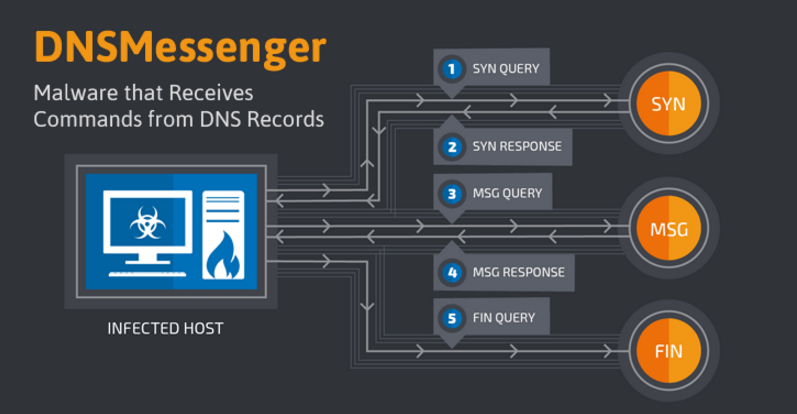

DNS 쿼리로 C&C 통신을 하는 파일리스 악성코드

DNSMessenger (어느샌가 이 파일리스 악성코드 이름이 DNSMessenger 로 고착된듯) 공격이 이뤄지는 방식, VBA 매크로가 포함된 악성 워드문서를 열면 백도어 기능을 하는 내장된 파워쉘 스크립트가 실행된다. 이 과정은 모두 어떠한 파일도 기록하지 않고 메모리 내에서만 이뤄진다. 이후 VBA 스크립트는 감염PC의 여러 환경정보를 유출하는 두 번째 파워쉘 스크립트를 현재 로그인한 유저 권한으로 압축해제하고 실행한다. 이 정보는 윈도우 레지스트리를 수정하는 방식으로 감염PC에 대한 감염 지속성(?)을 확보하고, 이후 백도어 기능을 하는 세 번째 파워쉘 스크립트를 설치하는데 이용된다. 이 백도어는 WMI DB에 등록하고, 감염당시 PC에 로그인한 유저가 관리자 권한이 있었다면, 재부팅 이후에도 악성코드가 자동실행 되게 한다.

이후 백도어는 DNS 를 이용, C&C 서버와 양방향 통신채널을 확보한다. 여기에는 DNS TXT 레코드가 이용된다. 이 레코드는 DNS 서버의 응답에 비규격 텍스트(unformatted text) 를 삽입(attach)할 수 있도록 해준다.

현재까지 백도어는 하드코딩된 도메인목록중 하나에 주기적으로 DNS 쿼리를 전송한다. 이 DNS 요청으로 PC에서 실행되는(하지만 파일로 전혀 기록되진 않는)파워쉘 명령어를 포함한 DNS TXT 레코드를 가져온다.

이렇게 가져온 네 번째 파워쉘 스크립트는 공격자가 사용하는 원격제어 툴이다. 이 네 번째 스크립트 또한 명령 수신에 DNS TXT 메시지를 이용한다.

기사원문

Western Digital NAS 장비, 여러 0-day 취약점 발견

16TB 에서 32TB 의 저장공간을 제공할 수 있는 Wester Digital 사의 My Cloud 저장장치 펌웨어에서 원격에서 익스플로잇 할 수 있는 여러 취약점이 발견

기사원문

POC

트위터 잠금 계정에 접근할 수 있는 취약점

문재인 “공인인증서·액티브 엑스 폐지하겠다”

워드프레스 취약점 4개

WordPress Plugin webapp-builder v2.0 (CVE-2017-1002002)

Wordpress Plugin wp2android-turn-wp-site-into-android-app v1.1.4 (CVE-2017-1002003)

Wordpress Plugin mobile-app-builder-by-wappress v1.05 (CVE-2017-1002001)

Wordpress Plugin mobile-friendly-app-builder-by-easytouch v3.0 (CVE-2017-1002000)

POC