일일 보안이슈

‘인터파크 개인정보 유출관련 사과공지 메일’ 위장한 랜섬웨어 등장

인터파크 사칭해 고객의 개인정보 침해사고가 일어났다며 이메일 보내/북한발 의심받는 비너스락커 랜섬웨어…첨부파일 확인하면 바로 감염돼. 2,000만 고객정보 유출 전적 인터파크…놀란 가입자 노린 일종의 사회공학적 해킹. 보안뉴스, 자체분석보고서, 자체복호화도구 POC

구글 플레이스토어, 세계 420여개 뱅킹앱 목표로하는 악성앱 발견

Funny Videos 2017 로 위장한 악명높은 뱅킹 악성코드의 변종. 공격목표로 삼는 온라인 뱅킹 앱 목록은 보고서에서 확인 가능하다. 현재까지 1000~5000 다운로드를 기록한 것으로 확인됐다. 기존 악성코드와는 피해자를 특정 할 수 있는 기능과 자신을 DexProtextor 로 난독화했다는 차이점이 있다.기사원문

Office Word 0-day, 정부기관도 악용

최근 활발히 활동중인 매크로 활성화 없이도 매크로가 동작하는 취약점 (CVE-2017-0199)을 활용한 악성코드가 비단 사이버 범죄자 뿐 아닌 정부의 후원을 받는 공격그룹 또한 사용중인것으로 드러났다. FireEye 는 블로그를 통해 FINSPY 와 LATENBOT 이 이 취약점을 통해 유포된 것을 파악했다고 밝혔다. 기사원문

남한과 일본 Targeted Attack 에 사용된 악성코드에 추가된 탐지회피 기법

남한과 일본을 주 목표로 특정인사를 대상으로 한 target attack 에 쓰인 악성코드중 일부에서 탐지 회피를 위해 쓰레기 데이터를 붙이는 기법을 활용하는게 포착됐다. Kaspersky 는 이 탐지 회피기법이 새로운것은 아니지만, 언급할 가치가 있다고 전했다.

이 공격을 분석하던 중 XXMM 라 명명된 악성코드 toolkit 과의 연관성이 발견됐다. svchost.exe 와 비슷한이름의 srvhost.exe 를 파일명으로 사용하고, 샘플의 크기가 100mb가 넘는점이 그러하다. 악성코드 제작자는 다른 백도어를 로드하는 역할을 하는 이 악성코드 로더를 자칭 Wali 라고 불렀다. 로드된 백도어 모듈은 iexplore.exe 프로세스에 인젝션되어 동작한다.

흥미로운 것은 로더 역할의 Wali 는 백도어와 달리 그 크기가 실제 100MB 를 넘지 않는다는 점이다. 로더 자체는 1MB 정도의 크기지만 두 개의 드랍퍼가 수십MB의 쓰레기 데이터를 악성코드 본체에 갖다붙인다. 드롭퍼에 의해 악성코드가 동적으로 생성되는 한 악성코드의 크기는 50MB 에서 200MB 사이로 유동적이다.

동적분석도구나 백신에 있어 파일크기가 일정 이상일 경우 검사에서 제외하는 로직이 있는 경우도 있다. 쓰레기 데이터를 더해 파일 크기를 늘려 탐지회피를 꾀하는것은 제법 오래된 기법이자 배포에 있어서도 비효율적이지만, Kaspersky 의 Suguru Ishimaru는 블로그를 통해 YARA 룰로 HDD 를 검사하는 포렌식 전문가나 침해사고 대응인력등 특정한 경우에 이 기법이 유효하다고 말했다. 일반적으로 YARA 의 퍼포먼스 향상을 위해 검사대상의 파일크기를 제한하기 때문. 기사원문

읽을거리

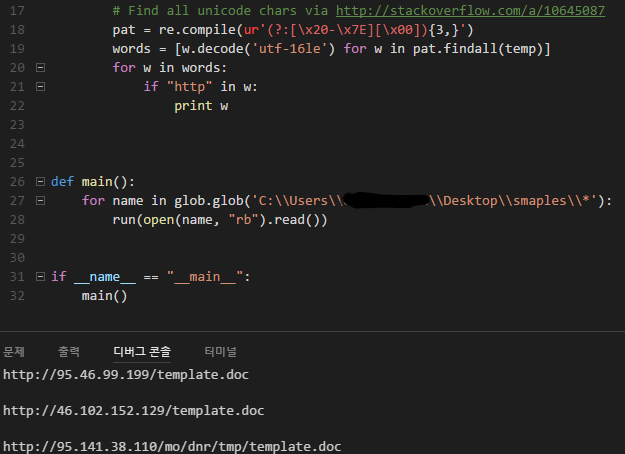

CVE-2017-0199 C2 carving script

CVE-2017-0199 취약점을 공략하는 악성 워드문서(정확히는 RTF포맷)에서 C2 서버를 추출할 수 있는 파이썬 스크립트. (잘됨)

소스코드

Django URL jump 취약점

CVE-2017-7233, CVE-2017-7234 보고서

WordPress 플러그인 WP Statistics, XSS 취약점

WP Statistics 12.0.4 및 이전 버전에 영향. CVE-2017-2147 CVE-2017-2136

Windows Vista 지원 종료

Windows Vista support has ended