1. 개요

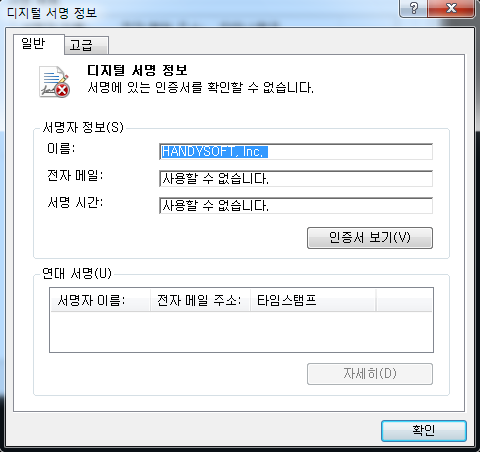

그룹웨어 제작사 핸디소프트의 코드서명이 악성코드유포에 이용돼 화제가 되고 있다. 이 그룹웨어는 국내 공공기관 절반 이상이 사용하고 있어 큰 파장이 일것으로 보인다.

핸디소프트에 따르면 자사 프로그램 배포 시 사용하는 코드서명이 유출되어, KISA 등 관계 기관과 대응중이라고 밝혔으며 “아직 자세한 결과는 나오지 않았다”고 전했다. 자세한 기사 내용은 여기서 확인할 수 있다.

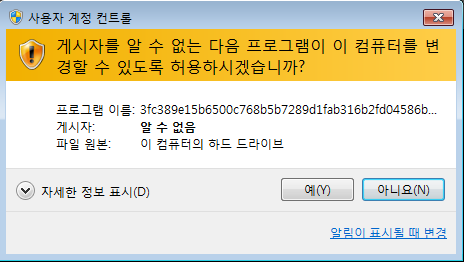

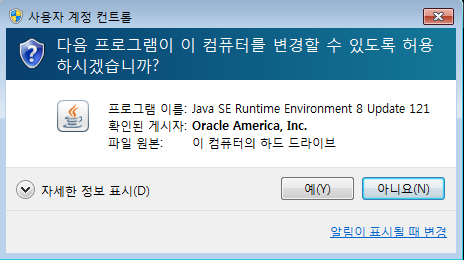

파일에 사용된 코드서명은, 이 파일이 정확히 이 제작자로부터 제작되었고, 사용자에게 전달되는 동안 어떤 위∙변조도 있지 않음을 확인하는 수단으로 사용된다. 따라서 사용자는 코드서명이 정상일 시 파일도 정상으로 인식하고 별도의 검증 없이 사용하게 된다. 아래는 코드서명의 유무에 따른 실행 화면 차이를 나타낸다.

핸디소프트의 코드서명이 사용된 3fc389.exe 는 23일 현재, 제작사의 발빠른 대처로 신뢰할 수 없는 코드서명임을 인지할 수 있으나, 기존 코드서명이 무효화되는 짧은 공백 동안 다른 사용자가 감염되지 않았다고 보장할 수는 없다.

2. 파일 정보

| 항목 | 내용 |

|---|---|

| 파일명 | handysoft.exe |

| 파일 타입 | PE |

| 파일 크기 | 851,952 bytes |

| MD5 | aad2d020a904196f005734e3bfe2a9c3 |

| 설명 | C&C형 악성코드 |

3. 악성행위

3fc389.exe 는 원격 악성서버와 통신하며 악성행위를 수행하는 C&C형 악성코드이다. 다만 동작에 사용되는 문자열, 함수 등이 모두 AES 암호화 알고리즘으로 암호화 된 채 코드 내에 들어있어 실행파일 만으로 분석을 하는데 한계가 있다.

암호화 된 문자열은 실행 중 메모리 내에서만 복호화 되고, 복호화를 위한 키는 악성코드 실행 시 명령행 인자로 받아(예: C:>handysoft.exe MyDecryptionKey) 사용한다. 정상적인 키가 아닐 경우 전혀 실행이 되질 않기 때문에 이 악성코드는 사용자의 부주의나 실수로 인해 단독으로 실행하기 보다 다른 모듈에 의해 다운로드 및 실행 될 것으로 보인다.

3.1. Anti Virobot

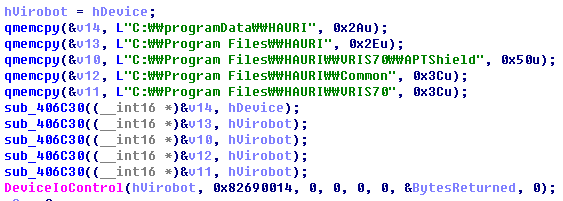

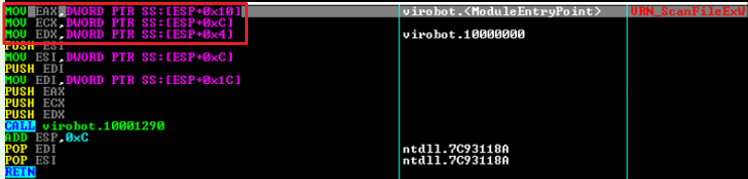

본격적인 실행에 들어가기 전, 악성코드는 하우리사의 백신 바이로봇 우회를 시도한다.

익명의 보안연구원에 따르면 바이로봇에서는 자가보호를 위해 전용 파일검색 함수를 사용하는데, 이 함수에서 사용하는 인자(파일명)에 임의의 값 0x2F8 을 덮어써 파일명을 망가뜨려 바이로봇이 어떤 파일에도 접근하지 못하도록 수정한다고 한다.

3.2. 악성 행위

이후 본격적인 악성 행위를 수행하는데, 현재 복호화 키가 확보되지 않아 분석에 어려움이 따른다 다만 API 호출의 특징에 따라 행위를 추상적으로나마 예측할 수는 있는데, 총 10개 내외의 적은 행위로 이는 아래와 같다.

| 명령코드 | 악성 행위 |

|---|---|

| 0xFF34 | 특정 파일 검색 |

| 0xFF35 | 알 수 없음 (파일 시간 변경) |

| 0xFF37 | 프로세스 생성 |

| 0xFF3A | 알 수 없음 |

| 0xFF56 | 임시폴더 경로 얻기 |

| 0xFF44 | 파일 쓰기 |

| 0xFF45 | 커맨드라인 명령 실행 |

| 0xFF46 | 추가 서버 접속 |

| 0xFF53 | 알 수 없음 |

| 0xFF40 | 알 수 없음 (C&C 명령응답 시간 설정) -> 종료 |

| 0xFF42 | 알 수 없음 (C&C 명령응답 시간 설정) -> 종료 |

| 0xFF4B | 알 수 없음 |

| 0xFF55 | 동작 플래그 설정 -> 종료 |