1. 개요

최근 기존 랜섬웨어와 다른 방식인 다른 스크린락커(ScreenLocker)가 유포되고 있다. 스크린락커는 기존의 랜섬웨어와 다르게파일을 암호화하는 것이 아닌 감염 PC의 화면을 잠금으로써 PC를 사용하지 못하게 하고 금전, 금융정보 등을 요구하는 악성코드다.

아래 그림처럼 PC의 화면을 잠근 뒤 카드 정보를 요구한다. Alt + F4 를 누르면 종료되지만, 작업관리자와 explorer.exe 가 실행되지 않아 사실상 PC를 사용할 수 없다.

2. 파일 정보

| 구분 | 내용 |

|---|---|

| 파일 명 | client.exe |

| 파일 타입 | EXE |

| 파일 크기 | 111,104 Bytes |

| MD5 | c5c51834c6f8d5f53fec671dba618a6e |

| 설명 | 파일 드롭 및 스크린 락커 실행 |

| 구분 | 내용 |

|---|---|

| 파일 명 | wd0w.exe |

| 파일 타입 | EXE |

| 파일 크기 | 99,840 Bytes |

| MD5 | 046b949f10e2176e6718f130060dd3fa |

| 설명 | 스크린 락커 화면 |

3. 악성 행위

3.1. 자가 복제 및 실행

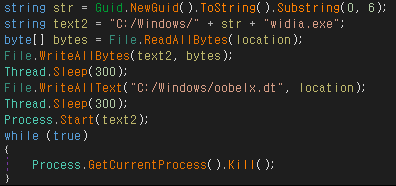

악성코드는 파일 경로의 마지막 문자열이 “widia.exe” 인지 확인 후 아닐 시 특정 경로에 자가 복제를 하고 프로세스를 재실행한다. 자가 복제 시 경로와 파일명은 다음 아래와 같다.

Path : C:\Windows[랜덤6자리]widia.exe

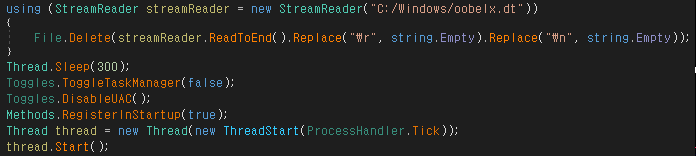

3.2. 작업관리자, UAC 비활성화 및 자동 실행 등록

재실행된 악성코드는 원본파일을 삭제하고 UAC와 작업관리자를 비 활성화시킨다. 추후 화면이 잠길 때 작업관리자로 스크린락커가 종료되는 것과 explorer.exe 실행을 막기 위함으로 판단된다. 또한, 재부팅 후에도 동작할 수 있게 자동실행등록을 한다. 경로는 다음 아래와 같다.

Path : HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run[랜덤]widia

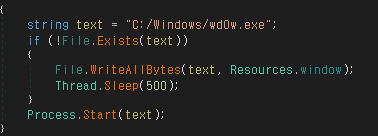

3.3. 스크린락커 생성 및 실행

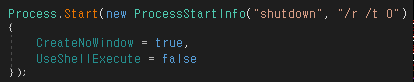

위 작업을 마친 후 PC를 재부팅한다. 이때 특정 값을 변경시키는데 이 값은 부팅 후 새 창을 열지 못하게 해 Alt + tab 을 이용한 작업 전환을 할 수 없도록 한다.

이후 재부팅이 완료되면 실제 PC 화면을 잠그는 스크린락커를 실행한다.

스크린락커 실행 후 화면이 잠기는 것을 확인할 수 있다. 악성코드 내의 C2 서버와 통신하는 코드가 없고 실제로 정보 입력을 했을 때 아무런 동작이 없지만 이는 급증하는 랜섬웨어와 최근 전세계적으로 감염된 WannaCry 랜섬웨어로 인해 불안해하는 사람들의 심리를 이용한 악성코드로 판단된다.

4. 대응 방안

현재는 통신을 하지않고 암호화하는 부분이 없어 복구에 큰 어려움이 없지만 추후 변종으로 기능들이 추가될 가능성이 있기에 주의가 필요하다. 사용하는 백신 제품을 최신으로 업데이트하고 출처가 불분명한 파일은 가급적 실행하지 않는 것이 좋다. 아래는 감염 시 복구하는 방법이다.

4.1. 복구 방법

- PC를 안전모드로 부팅한다. (부팅 과정에서 F8 로 진입 가능)

- regedit.exe 를 실행해 아래 경로의 레지스트리 값을 삭제한다.

- Path : HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run[랜덤]widia

- C:\Windows 경로에서 아래 파일들을 삭제한다.

- [랜덤]widia.exe

- wd0w.exe

- oops.rr

- oobelx.dt

- 재부팅을 한다.

랜섬웨어는 비트코인등 가상화폐가 지불 수단이라면 스크린 락커는 비자카드 마스터 카드 등 금융과 관련한 지불

수단이네요.

랜섬웨어과 다른 형태의 방식이지만 변종이 생길수 있고 변종이 생김에 따라 더 강력한 스크린 락커가 나올수도

있겠군요.

총알없는 전쟁이라고 하는데 정말 그말이 맞는것 같네요.